Пара слов от переводчика.

Статья Марка Руссиновича (оригинал можно посмотреть

здесь) взяла за живое.

Комментарий к тексту будет не большим: дата публикации - сентябрь, страна - США, т.е. если по тексту идет "наша страна", то понимайте так "Соединенные Штаты Америки". В данном случае (как стараюсь при любом переводе) не трогал текст, а просто его переводил. Так что приятного чтения. Да прибудет с вами сила в понимании этого мира.

Пост

рисунок Тима Фолей

Мир все больше и больше начинает завесить от компьютеров, и системы, обеспечивающие жизнедеятельность в нашей стране, исключением не являются. Отключение электроэнергии, нарушения в пищевой промышленности, угрозы связанные с водоснабжением или снижения индексов фондовых бирж приводят к серьезному экономическому ущербу, зачастую даже к смерти людей.

В электрических сетях компьютеры применяются для осуществления мониторинга распределения электрической энергии; графики разгрузок, распределения продовольствия, как правило, храниться в компьютерах; очистные системы осуществляют контроль за содержанием химикатов в воде с помощью компьютеров; банковские и финансовые системы полностью полагаются на компьютеры в своей работе – так как большинство наших денег существует в виде наборов символов в компьютерах, то и мы тоже очень сильно зависим от них.

Угрозы атак на вышеописанные критические значимые для жизни системы исходят от наших традиционных врагов: Китая, Ирана, Северной Кореи, террористов с политическими или религиозными целями, или же одиночек, чем-то недовольных. По многим объективным причинам угроза кибер-атаки гораздо более актуальна, чем угроза физической атаки.

Кибер-атаки можно проводить, пользуясь виртуальной анонимностью, что делает сложным, а подчас и невозможным, вычислить нападавшего и произвести контратаку. Крупномасштабные атаки на физические инфраструктуры требует затрат значительных сил и координацию ими, такая атака довольно дорогостоящая и сложно скрываемая; кибер же атака лимитируется не количеством атакующих, а количеством атакуемых машин, играющих важную роль в процессе жизнеобеспечения.

По этой причине самые очевидные цели: военные министерства – используют самую лучшею политику безопасности и соответствующие программные решения для выполнения этой политики. Но и даже в сети

Министерства Обороны были проникновения за последние годы. В 2008 году кибер-шпионы проникли в компьютеры армии, осуществляющие контроль операций в

Ираке и

Афганистане. За последнее время несколько подрядчиков военных, в их числе

Локхид Мартин и

Буз Алэн Хамилтон, так же некоторые военные лаборатории признались, что подверглись слежке в то время, как считалось, что их системы проверены и чисты. И это только некоторые известные случаи.

Большинство же критически значимых инфраструктур находятся в частных руках, не под присмотром государства. И если военизированные сети более устойчивые к кибер-атакам, то гражданский сектор – гораздо более легкая цель.

Газетные заголовки крупных компаний от

Sony в

Citigroup до

Automatic Data Processing (ADP) в

Aetna пестрят сообщения о проникновениях хакеров в системы компаний. В некоторых случаях компании даже предупреждали, что они подвергнуться нападению, но даже будучи предупрежденными компании не сумели ничего противопоставить атаке. В прошлом месяце, хакерская группа Anonymous объявила о своем намерении атаковать систему Сан-францисской подземки, BART, протестуя против решения о блокировке работы

мобильных телефонов. Несколькими днями позже они воплотили в жизнь свои угрозы.

Методы, используемые атакующими для доступа к сетям, разнообразны. Общедоступные веб-сайты, не проверяющие на неверный ввод, только позволяют более в этом убедиться. Если компьютеры, управляющие критически важными секторами инфраструктуры, доступны через такие веб-сервисы, атакующий может найти способ проникновения в эту машину, применяю другие уязвимости и в итоге получить управление инфраструктурой. Ошибочно сконфигурированный фаэрвол, отсутствие антивируса или устаревшие его сигнатуры, слабозащищенный пароль – основные уязвимости, так же как, впрочем, и пользователи, слабоподготовленные в вопросе безопасности.

Одно из слабых мест наших систем – банально плохо написанное программное обеспечение. Программы, разрабатываемые без учета того, что они будут атакованы, не использующие механизмы защиты, только облегчают эксплуатацию таких уязвимостей. К сожалению, некачественные с точки зрения безопасности программы составляют костяк в управлении критически важными частями инфраструктуры, большинство таких программ были созданы до разработки систем кибер-безопасности, что является не маловажным фактором.

Прошлогодняя атака вируса Stuxnet, целью которой, как полагают, били иранские атомные объекты, продемонстрировала все общие принципы. Компьютеры заразились вредоносным кодом, разработанным Израилем, возможно, при участии Соединенных Штатов, выводящем из строя центрифуги, используемые иранской атомной программой. Такое же или похожее на атакованное программное обеспечение применяется в инфраструктуре нашей страны.

Другого рода проблем создается в системах инфраструктур прямо или косвенно подключенных к интернету – создается дистанционный пульт к компьютеру, который они хотят атаковать. Между такой машиной и сетью должен быть создан «воздушный барьер» - компьютер не должен на прямую быть подключенным к сети.

Наконец, отсутствие мониторинга сети, программ обнаружения вторжения позволяет атакующим программам долгое время оставаться незамеченными. Многие из таких вот нарушителей не обнаруженные в течении месяцев, в ряде случаев даже лет – позволяют атакующему получить огромные объемы данных. В недавнем докладе специалистов по безопасности копании

McAfee показано, что до обнаружения вредоносные программы сидели в сети

Организации Объеденных Наций больше года. И Stuxnet работал около года, пока антивирусная компания не наткнулась на него.

После одиннадцатого сентября стали больше внимания уделять защите критически важной инфраструктуры. Но пока мы осознавали, что компьютеризация критически важных инфраструктурных объектов делает их более уязвимыми, мы уже наделали много ошибок. На

Департамент Безопасности возложена ответственность по обеспечению кибер-безопасности критически важных инфраструктур, но даже у такого департамента не хватает полномочий, чтобы диктовать условия в частном секторе.

Из-за громких инцидентов в первой половине года,

Конгресс усилил внимание к различным родам рискам, и начал подбирать более серьезную законодательную базу, для ужесточения раскрытия кибер-нарушений. Но предложенный законопроект оказался недостаточно работоспособным. Без фокусирования на проблемах, делающих инфраструктуру столь уязвимой, не возможно добиться успехов.

На современном этапе взаимодействия между частным и государственным сектором не может получиться желаемого результата – если только когда-нибудь. Реализация положенных мер безопасности требует инвестиций при соответствующей квалификации. У частного сектора нет стимулов для добровольной реализации такой политики. Конгрессу необходимо принять закон, наделяющий Департамент Национальной Безопасности более широкими полномочиями для реализации программы кибер-безопасности, включая частные сектора, управляющие критически важными инфраструктурами. Департамент Национальной Безопасности должен не только разрабатывать некий стандарт, но и обладать мандатом и графиками проверок и аудита по исполнению этого стандарта, так же определять меры наказания за его не выполнение.

Регламент – трудная пилюля для любой их отраслей промышленности – особенно в трудные времена экономики – но в истории есть примеры, когда правительство успешно использовало эту меру для обеспечения безопасности без чрезмерного бремени для сектора, которым оно управляло. Хоть все это и используется в политических целях, но в последнее время жесткое регламентирование оправдало себя в таких критически важных частях инфраструктуры как при проведении футбольных матчей, охране окружающей среды, пищевой медицинской промышленности.

Настало время принять кибер-угрозы такими, какие они есть на самом деле.

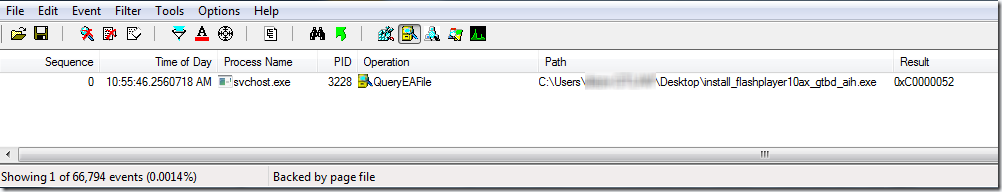

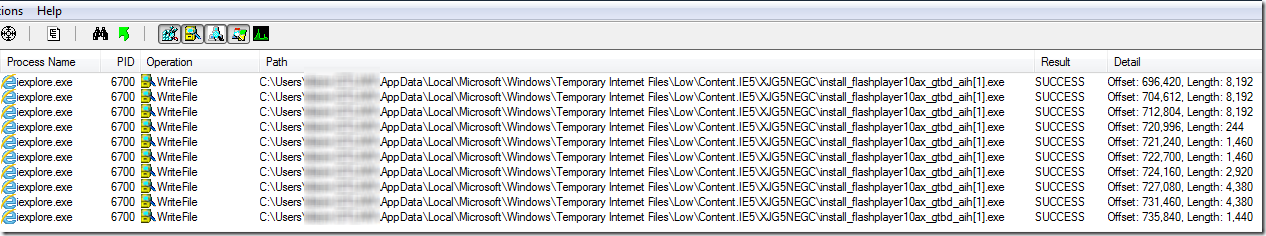

• Мониторинг реестра

• Мониторинг реестра Свойства события

Свойства события • Чтобы отфильтровать какое-то значение, кликните правой кнопкой по линии и выберете атрибуты и из Include (включить), Exclude (исключить) или Highlight (выделить цветом)

• Чтобы отфильтровать какое-то значение, кликните правой кнопкой по линии и выберете атрибуты и из Include (включить), Exclude (исключить) или Highlight (выделить цветом)