Оружие – оно разное, для одних это снайперская винтовка, для кого-то нож, пистолет, бита или кулаки, ну а для кого-то обычный карандаш является оружием массового уничтожения, для других же – компьютер с выходом в сеть – оружие, с разрушительной силой не меньше ядерной ракеты – все относительно, и никогда нельзя забываться и недооценивать противника. Само наличие оружия не говорит об умении его использовать: Афганистан и многие локальные конфликты это показали. Очень многое зависит от квалификации того, кто взял в руки это оружие.

Данный пост является скорее даже анонсом перевода к статьям из англоязычной прессы – просто наболело, поэтому решил поделиться своими мыслями: сумбурными и без ссылок на первоисточник, скорее все даже наметить план тематики блога на ноябрь месяц, так же хочется проанонсировать повесть, отрывки из которой я здесь размещаю, как только они соответствуют тематике.

Суть же данного поста, скорее всего даже в анекдоте времен перестройки, когда вожди прошлого смотрят на политику Михаила Сергеевича и обсуждают ее: «Владимир Ильич, ты что-то строил? – Да кого там: революция, гражданская война не до того было. – А ты, Иосиф Виссарионович? – Нет, воевали, шпионов ловили. Я вот тоже кукурузу сажал, так что там Мишка вот уже пятый год перестраивает?» Пока мы реформируем образование (и не только – просто реформа образования уже начинает сказываться на качестве подготовке персонала) американцы запускают новую программу обучения кибер-безопасности, приравняв кибер-пространство к земле, воде, воздуху и космосу. Если мы еще имеем шанс собрать боеспособное подразделение для кибер-войны, то лет через пять-шесть (при самом лучшем развитии ситуации) это сделать будет не возможно, при всем моем положительном взгляде на подрастающее поколение – они слабее нас, хотя бы потому, что мы не хотим воспитывать людей сильнее.

Про реформу образования говорить можно бесконечно, но самое маленькое может сделать каждый из нас: ведь многие могут научить нашу смену тому, что в школах не преподавали и в лучшие годы.

Анонс, думаю получился. Да прибудет с нами Сила!

четверг, 27 октября 2011 г.

понедельник, 24 октября 2011 г.

Из "Высокого Напряжения". Реакция СМИ на кибератаку

Продолжаю публиковать отрывки из повести с рабочим названием "Высокое Напряжение". Это отрывок показывает реакцию официальных СМИ на технологическую катастрофу, произошедшую из-за сбоя в работе компьютеров

Официальные СМИ транслировали обращение президента к нации. Из более чем получасового обращения выудить какую либо полезную информацию, кроме констатации факта нарушения электроснабжения в масштабах целой страны, повлекшие за собой перебои электроснабжения в близлежащих зарубежных странах, выудить не получалось. Президент говорил много, оперировал какими-то цифрами, прогнозами каких-то аналитиков, одинокого далеких, как от энергоснабжения так и от обеспечения кибербезопасности, но зато хорошо разбирающихся в экономике, звучали какие-то фамилии виноватых, впрочем понять степень вины из-за обилия информации было не возможно. Президент в своем выступлении очень витиевато и долго говорил про то, о чем говорить не стоит и пока не время, что смысл того, про что говорить все же стоит терялся. Складывалось впечатление, что верховный главнокомандующий расписывался в своей некомпетенции, поручая разобраться в обстановке еще более некомптентных людей.

Зато цензура взялась за работу с усиленном рвением, на какое-то время показалось, что фильтруется даже твиттер, хотя официально оставалась свобода слова и печати, но многие статьи, подготовленные серьезными специалистами энергетики и информационной безопасности, увидели свет только в блогах авторов, получив признания и разлетевшись по всему миру.

Пока официальные СМИ рапортовали об успехах топ-менеджеров, силами которых была восстановлена энергосистема страны в рекордно короткое время, что для этого было сделано, какие средства затратились, как скоро они окупятся, неофициальные СМИ, собранные энтузиастами в своих блогах рисовали картину произошедшего, уточнялись сводки погибших и понесенных потерь.

понедельник, 17 октября 2011 г.

Из Презентации Black Hat_Алгоритм лечения машины

Сложного в этом мире нет ничего. Что касательно вычислительной техники, или, как сейчас принято говорить, кибер пространства, то там все задачи оделяться на интересные и не совсем. Лично мой подход таков: возможности человека безграничны, в конкретном месте и в конкретное время они ограничиваются той технической базой, которая доступна человеку, отсюда вывод: что одни человек сделал, другой за всегда сломать может. Только ломать – не наш метод. Мы ко всему подходим конструктивно: главное изучить – да прибудет с нами Сила.

Кибер пространство базируется на теории алгоритмов, от этого не убежать, как бы далеко не шагала вычислительная техника, поэтому все, что есть в мире процессоров, можно алгоритмизировать (естественно, не вдаваясь в подробности каждого конкретного случая – алгоритмы могут быть очень сложными и запутанными). Нас же интересует алгоритм лечения заболевшего компьютера.

Марк Руссинович в своей презентации на BlackHat (о ней я уже начинал говорить) предлагает следующий остаточно простой алгоритм:

Алгоритм очистки машины от вредоносных программ

• Отсоединитесь от сети

• Определитесь со злонамеренным процессом или драйвером

• Приостановите и оборвите идентифицированный процесс

• Определите и удалите методы автозапуска вредоносных программ

• Удалите вредоносные файлы

А вот реализации конкретных шагов, может быть, кроме первого и завершающего, посвящены сотни тысяч страниц на разных языках мира и с первого взгляда сложно разобраться, стоит ли конкретная статья Вашего внимания.

среда, 12 октября 2011 г.

Расследования. Дело об ошибки установки Run-Time Error

Пара слов от переводчика

Продолжаю публиковать переводы статей системных администраторов. Реальные случаи, реальные проблемы, реальные ошибки, реальное их разрешение, реальный язык. Стараюсь делать переводы «близкие к тексту», сохраняя стиль автора. Так что наберитесь терпения, стиль повествования и перевода будет очень отличаться от обычных постов моего блога, но на смысловой нагрузке поста это никак не сказывается. Учитесь читать «между строк», да прибудет с Вами сила

Пост

Это сделать гораздо легче, чем вылечить – переустановить, и для установки большинства распространенных приложений, используемых компанией, мы используем специальное меню установки, чтобы не рыться по серверам в поисках пакетов и скриптов. Однажды, переустанавливая приложение, наш технический сотрудник натолкнулся на такую ошибку:Installer. Run-time error ‘-2147024770 (8007007e)’: Automation error – The specified module could not be found.”

Через час он позвал меня помочь разобраться в происходящем. С нашей машины я скопировал Process Monitor, запустил его, установил фильтр. Сначала было дело отсутствия модуля, затем, фильтруя результаты, проглядывая активность, а после из Tools > Count Occurrences сделал дальнейшую фильтрацию, чтобы получить результат:

“PATH NOT FOUND” может быть более общий, но просматривать другие результаты, казалось на столь целесообразно:

Это оказалось интересным, так как файл не имел ничего общего с теми приложениями, которые мы поддерживаем. Так как у нас был потерян модуль, то искал я scrrun.dll в более распространенных местах для dll файлов - C:\Windows\System32:

Это запускаемый скриптовый модуль Microsoft, который необходим для запуска Visual Basic скрипта и так же для запуска .exe файлов. Так почему приложение не в состоянии определить местонахождения scrrun.dll? Я предположил, когда trademanager устанавливался, он зарегистрировал scrrun.dll в пути программы (C:\Program Files\trademanager\…). В какой-то момент приложение перестали использовать, возможно, удалили, удалили неправильно, или же удалили scrrun.dll без должной регистрации. Чтобы решить поставленную задачу, я просто запустил команду regsvr32 scrrun.dll, которая должным образом зарегистрирует с папки system32. После этого, приложение запустилось нормально.

Потом, чтобы окончательно разобраться, я поэкспериментировал с trademanager program (AliIM2011_ATM(6.30.11E).exe), установил ее и проверил, что, когда scrrun.dll удаляется вместе с модулями программы, обратно в папке system32 scrrun.dll не регистрируется.

вторник, 11 октября 2011 г.

Mark's Blog. Дело о тайных перезагрузках

Пара слов от переводчика:

Перезагрузка системы – довольно интересный трюк. Первый раз с ним я столкнулся в студенческие годы, я не имею ввиду проблемы с системой, а именно из-за хулиганских действий, когда один мой знакомый подкладывал красивым девушкам «свинью»: тогда он руками в реестре писал рандомную перезагрузку системы (и ведь считал себя крутым знатоком операционной системы), ну да время все расставило на место. Хотя специалист он железе хороший, но hard и soft немного разные вещи. И анонсируя пост Марка Руссинович, хочу сказать: Знайте свои сильные и слабые стороны и применяйте их целью создать, а не разрушить, да прибудет с Вами Сила!

Пост

Данное дело началось тогда, когда продвинутый пользователь, имеющий опыт работы Sysinternals, работающий системным администратором в большой корпорации, получил от своих друзей сообщение, что их ноутбук не пригоден к эксплуатации. Дело было в том, что всякий раз, когда ноутбук подключался к сети, он просто уходил на перезагрузку. Наш опытный пользователь и герой данного дела, добравшись до этого ноутбука, первым делом решил проверить его поведение, подключив к беспроводной сети. Система внезапно перезагрузилась, сначала в безопасном режиме, потом снова в нормальном. Наш пользователь попробовал перезагрузить ноутбук в безопасном режиме, надеясь, что причина такого его поведения будет неактивной в этом режиме, но вход в систему (logging) получался только в результате автоматического выхода (logoff). Перезагрузившись в нормальный режим, он заметил, что Microsoft Security Essentials (MSE) установлен и пробует запуститься. Двойной клик по иконке результата не дал, а двойной щелчок по входу в Программах на панели управления выдал вот такое сообщение:

Наведение же курсора мышки на иконку MSE в меню Пуск объяснило эту причину: ссылка указывала на файл с большой степенью вероятности вредоносный:

Доступа в сеть не было, поэтому он не мог легко восстановить поврежденный MSE. К счастью Sysinsternals инструменты могли помочь, он скопировал Process Explorer и Autoruns сначала на флэшку, затем на ноутбук, в инфекции которого наш пользователь не сомневался. Запущенный Process Explorer приветствовал нашего пользователя вот таким деревом процессов:

В своей презентации для Blackhat «Удаление вредоносных программ Нулевого Дня с помощью Sysinternals» (я начал перевод этой увлекательной презентации, вот ссылка на то, что уже сделано - ArkSmoke) я показываю список общих характеристик вредоносного процесса. У них нет собственной иконки, имени компании или описания, размещаются в %Systemroot% или %Userprofile% папках и упакованы (зашифрованы или сжаты). Хотя, на самом деле, есть очень извращенные программы, у которых нет этих признаков, но все же большинство вредоносных кодов их имеют. Данное дело – великолепный того пример. Process Explorer просматривает подписи распространенных инструментов для сжатия, таких как UPX, используя эвристику, чтобы определить движок, с помощью которого происходило сжатие файла, и отображение цветом. Цвет по умолчанию – фукция (признаться, названия этого цвета не знал, но приведу его параметры: f754e1 или же 247, 84, 225 – в RGB - ArkSmoke), подсветил с дюжину процессов в просмотрщике процессов. Так же, в подсвеченных процессах отсутствуют описания, имена компаний (хотя, у некоторых процессов есть иконки).

Многие из имен этих процессов совпадают с легитимными именами, используемыми Windows. У одного из нижеприведенных подсвеченных процессов имя используемого Windows процесса - Svchost.exe, и иконка, заимствованная у Adobe Flash, и в довесок не стандартная папка размещения: C:\Windows\Update.1:

У других процессов имена, не используемых Windows процессов, но вот это имя - Svchostdriver.exe вполне способно завести в ступор кого угодно, кто не так близко знаком с устройством Windows. В действительности же процесс устанавливает TCP/IP сокет соединение, предположительно для связи с ботнетом:

В действительности же не осталось сомнений, что машина жестко заражена. Autoruns вредоносные программы, используя несколько различных точек активации, и объяснил, почему должным образом не работает даже Безопасный Режим с поддержкой командной строки. Причина - Services32.exe (еще один процесс с именем, похожим на легитимное), зарегистрировалась в безопасном режиме в AlternateShell, где по умолчанию стоит Cmd.exe (командная строка):

Мой совет, чтобы очистить машину от вредоносных программ, первым делом надо воспользоваться утилитами для уничтожения вредоносных программ, если есть такая возможность. Защиты от вредоносных программ могли бы решить вопросы с инфекциями, почему бы не поработать им, если у Вас не получается? Но система не могла подключиться к интернету, не давая возможности легкого лечения, установив MSE, или другие защиты от вредоносных программ на подобие Microsoft Malicious Software Removal Tool (MSRT). Герой нынешнего дела видел, как я на конференции Process Explorer’ом приостанавливал выполнение вредоносных процессов, чтобы они не запускали другие, мешая вылечить машину. А может быть, если он приостановит выполнение всех подозрительных процессов, появится возможность подключиться к сети без перезагрузки системы? Игра стоила свеч.

Кликая правой кнопкой мыши по каждому подозрительному процессу, он выбирал из контекстного меню Suspend (приостановить), чтобы «подвесить» процесс:

Когда все было сделано, дерево процессов выглядело как на картинке ниже, с помеченными серым цветом приостановленными процессами:

Теперь же, чтобы посмотреть, прошла ли его хитрость, он подключился к беспроводной сети. Бинго, машина на перезагрузку не ушла! Сейчас она была в сети, он скачал MSE, установил его, и начал сканировать систему. Программа работал довольно долго. Когда же она закончила, выдала четыре штампа: Trojan:Win32/Teniel, Backdoor:Win32/Bafruz.C, Trojan:Win32/Malex.gen!E и Trojan:Win32/Sisron:

После перезагрузки, в этот раз она прошла видимо быстрее, чем обычно, машина подключилась к сети без всяких проблем. Делая контрольный выстрел, наш сегодняшний герой запустил Process Explorer, посмотреть остались ли какие-нибудь подозрительные процессы. Дерево же процессов выглядело девственно:

Еще одно дело разрешилось благодаря инструментам Sysinternals! Новое «Руководство администратора Sysinternals», написанное мной в соавторстве с Айроном Маргисом, описывает все утилиты в мельчайших деталях, раскрывая перед Вами технические возможности решения проблем, связанных медленной загрузкой и обманчивыми сообщениями об ошибках, и возможность разобраться в аварийных дампах (данная книга – мощный инструмент, для практического освоения лечения машин, про книгу я говорил, и, думаю, скажу еще много раз – так что следите за обновлениями - ArkSmoke). Если же Вы интересуетесь компьютерной безопасностью, то обязательно приобретите технотриллер «Нулевой День».

вторник, 4 октября 2011 г.

Из Презентации Black Hat_Process Monitor I

Честно сказать, у меня давно уже была задумка сделать тезисное описание основных программ, с которыми работаем, читаю блоги марка Руссиновича, но марк сам сделал всю эту работу осталось только перевести. Очередной раз спасибо Марку.

Сегодня я подготовил краткой описание Process Monitor, взятое из презентации Марка Руссиновича на Black Hat.

Process Monitor

• Process Monitor – программа для мониторинга файлов, реестра, процесса и потоков в режиме реального времени

• Он заменяет Filemon и Regmon

• Более расширенная фильтрация

• Операция со стеком вызовов

• Протоколирование загрузки

• Просмотры анализа данных

• Когда сомневаешься, грузи Process Monitor

• Он покажет, что вызвало причину ошибки

• В большинстве случаев указывает причину низкой производительности

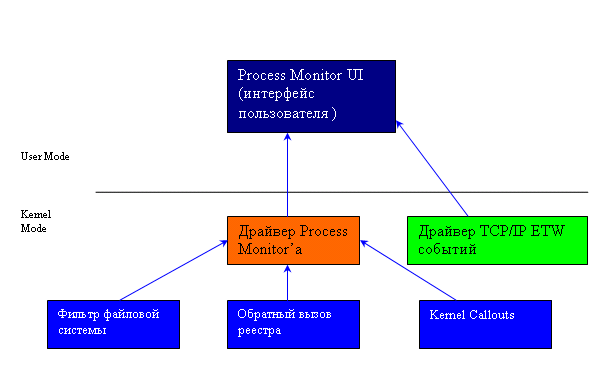

Как работает Process Monitor

• Process Monitor использует драйвера устройства

• Добавляет драйвер в \Windows\System32\Drivers

• Устанавливает драйвер

• Удаляет файлы драйверов

• Запрашивает «Отладчик Программ» с правами пользователя

• Первый запуск запрашивает «Грузящийся Драйвер» с правами пользователя

Как работает Process Monitor (продолжение)

• Мониторинг реестра

• Для Windows 2000, Windows XP 32-bit: хуки системных вызывав

• Для Windows XP 64-bit, Server 2003 и Vista: обратный вызов реестра

• Мониторинг файловой системы

• Драйвер файловой системы

• Загрузка образов

• Обратный вызов менеджера памяти загрузки образа

• Процесс/поток создание/завершение

• Обратный вызов процесса/потока ядра

• TCP/IP

• ETW события, созданные TCPIP.sys

Это слайды 41-46. Надеюсь, вы нашли для себя что-то полезное и сильно не перегрузил иняормацией.

Подписаться на:

Сообщения (Atom)